بدافزار SparkCat در کمین کیف پولهای کریپتو؛ ۲۴۲ هزار دانلود مخرب در آسیا و اروپا

بدافزار سرقت کریپتو در کیتهای ساخت اپلیکیشن اندروید و iOS کشف شد: Kaspersky

کیتهای توسعه نرمافزار مخرب که برای ساخت اپلیکیشنها در فروشگاه Google Play و App Store اپل استفاده میشوند، در حال اسکن تصاویر کاربران برای یافتن عبارات بازیابی کیف پول کریپتو و تخلیه وجوه داخل آنها هستند.

تحلیلگران Kaspersky، سرگئی پوزان و دیمیتری کالینین، در گزارش ۴ فوریه خود گفتند که پس از آلوده شدن دستگاه به این بدافزار که SparkCat نام دارد، از طریق یک ابزار سرقت تشخیص کاراکتر نوری (OCR) به جستجوی تصاویر با استفاده از کلمات کلیدی خاص در زبانهای مختلف میپردازد.

«سارقان، عبارات بازیابی کیف پولهای کریپتو را میدزدند که برای به دست آوردن کنترل کامل بر کیف پول قربانی و سرقت وجوه کافی است.»

آنها نوشتند: «قابل ذکر است که انعطافپذیری این بدافزار به آن اجازه میدهد نه تنها عبارات مخفی بلکه سایر دادههای شخصی از گالری، مانند محتوای پیامها یا گذرواژههایی که ممکن است در اسکرینشاتها باقی مانده باشند را نیز سرقت کند.»

تحلیلگران Kaspersky توصیه کردند که اطلاعات حساس را در اسکرینشاتها یا گالری تصاویر تلفن ذخیره نکنید و به جای آن از یک مدیر گذرواژه استفاده کنید. آنها همچنین توصیه کردند که اپلیکیشنهای مشکوک یا آلوده را حذف کنید.

پوزان و کالینین گفتند که در اپلیکیشنهای اندروید، این بدافزار از یک مؤلفه جاوا به نام Spark استفاده میکند که به عنوان یک ماژول تجزیه و تحلیل پنهان شده است و یک فایل پیکربندی رمزگذاری شده که در GitLab ذخیره شده و دستورات و بهروزرسانیهای عملیاتی را ارائه میدهد.

یک ماژول شبکهسازی مبتنی بر اعتماد از Google ML Kit OCR برای استخراج متن از تصاویر در دستگاه آلوده استفاده میکند و به دنبال عبارات بازیابی میگردد که میتوانند برای بارگذاری کیف پولهای کریپتو در دستگاههای مهاجمان بدون دانستن گذرواژه استفاده شوند.

Kaspersky تخمین میزند که این بدافزار حداقل از مارس ۲۰۲۴ فعال بوده، حدود ۲۴۲ هزار بار دانلود شده و عمدتاً کاربران اندروید و iOS در اروپا و آسیا را هدف قرار داده است.

آنها ادعا میکنند که این بدافزار در دهها اپلیکیشن، هم واقعی و هم جعلی، در فروشگاههای اپلیکیشن گوگل و اپل وجود دارد اما در همه آنها ویژگیهای مشترکی دارد، مانند استفاده از زبان rust که «به ندرت در اپلیکیشنهای موبایل یافت میشود»، قابلیت چند پلتفرمی و مبهمسازی که تجزیه و تحلیل و شناسایی را دشوار میکند.

پوزان و کالینین گفتند که مشخص نیست آیا اپلیکیشنهای آسیبدیده «در نتیجه یک حمله زنجیره تأمین آلوده شدهاند یا اینکه توسعهدهندگان عمداً تروجان را در آنها جاسازی کردهاند.»

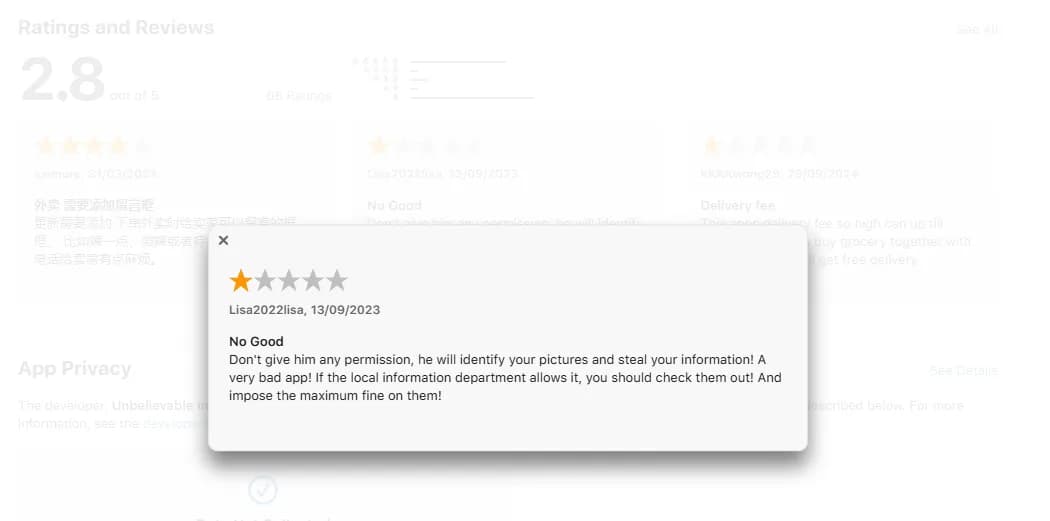

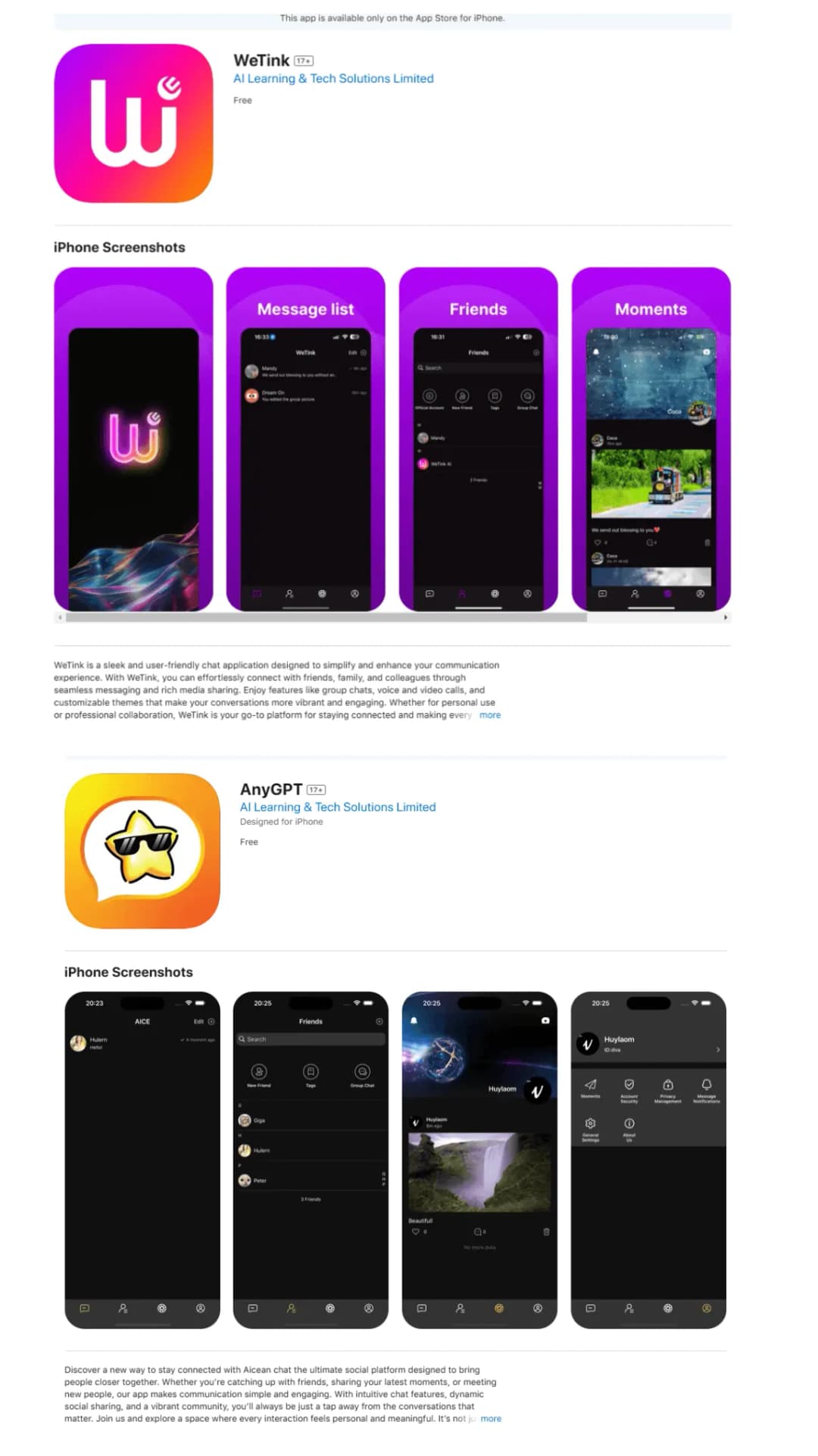

آنها افزودند: «برخی اپلیکیشنها، مانند خدمات تحویل غذا، قانونی به نظر میرسند، در حالی که برخی دیگر به وضوح برای فریب قربانیان ساخته شدهاند - به عنوان مثال، ما چندین "اپلیکیشن پیامرسانی" مشابه با ویژگیهای هوش مصنوعی از همان توسعهدهنده دیدهایم.»

پوزان و کالینین گفتند که منشاء این بدافزار نامشخص است و نمیتوان آن را به هیچ گروه شناخته شدهای نسبت داد، اما شبیه به یک کمپین مارس ۲۰۲۳ است که توسط محققان ESET کشف شده بود.

با این حال، این دو نفر در کد، نظرات و توضیحات خطاهایی به زبان چینی پیدا کردند که به آنها «دلیلی برای باور اینکه توسعهدهنده این ماژول مخرب به زبان چینی مسلط است» میدهد.

گوگل و اپل بلافاصله به درخواستها برای اظهار نظر پاسخ ندادند.